schoolИнформатика

verifiedРешено AI

Решение: Скремблирование двоичного кода по примеру из фото 7

help_outlineУсловие задачи

Для 7 фотографии сделать по примеру и по таблице кодов Реши задачу: Сделай по примеру в точности Реши задачу: А где скрембл

lightbulbКраткий ответ

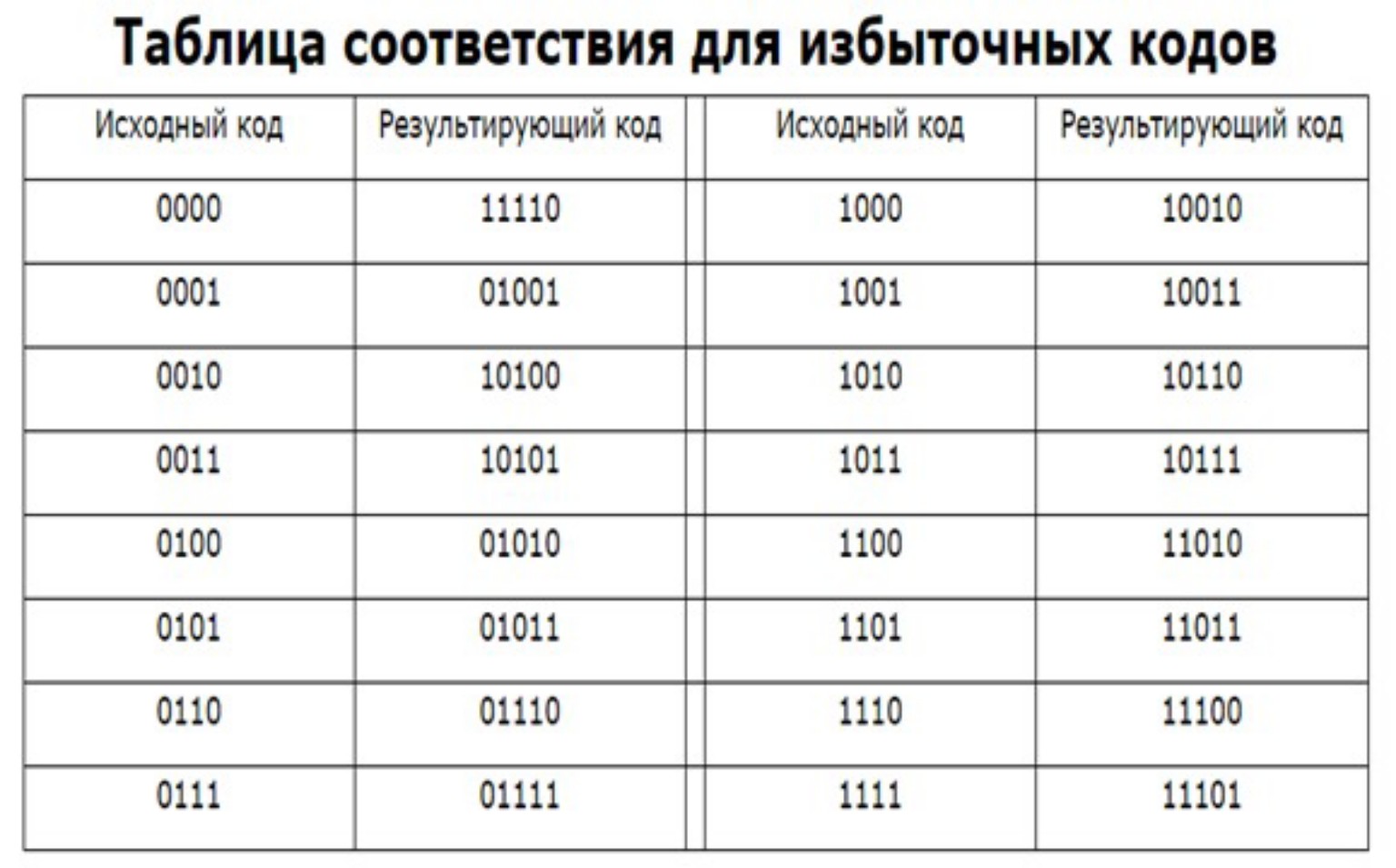

Для скремблирования 32-битного кода используем XOR операцию: Bi = Ai ⊕ Bi-3 ⊕ Bi-5. Первые пять бит принимаем из примера, далее вычисляем по формуле, используя таблицу кодов.

Подробное решение

Для выполнения скремблирования воспользуемся алгоритмом, представленным на ваших образцах (фото №2 и №3). В качестве исходной последовательности берем 32-битное число с фото №7:

\( 11001011111011101111000111100101 \)

Скремблирование двоичного кода выполняется по формуле:

\[ B_i = A_i \oplus B_{i-3} \oplus B_{i-5} \]

где \( A_i \) — исходный бит, \( B_i \) — зашифрованный бит, \( \oplus \) — операция XOR (сложение по модулю 2).

Для первых пяти бит (пока нет истории \( B_{i-3} \) и \( B_{i-5} \)) принимаем значения из примера: \( B1=1, B2=1, B3=0, B4=0, B5=1 \).

| A | \( A_i \) | \( B_{i-3} \) | \( B_{i-5} \) | B | \( B_i \) |

| :--- | :--- | :--- | :--- | :--- | :--- |

| A1 | 1 | | | B1 | 1 |

| A2 | 1 | | | B2 | 1 |

| A3 | 0 | | | B3 | 0 |

| A4 | 0 | 1 | | B4 | 0 |

| A5 | 1 | 1 | | B5 | 1 |

| A6 | 0 | 0 | 1 | B6 | 1 |

| A7 | 1 | 0 | 1 | B7 | 0 |

| A8 | 1 | 1 | 0 | B8 | 0 |

| A9 | 1 | 1 | 0 | B9 | 0 |

| A10 | 1 | 0 | 1 | B10 | 0 |

| A11 | 1 | 0 | 1 | B11 | 0 |

| A12 | 0 | 0 | 0 | B12 | 0 |

| A13 | 1 | 0 | 0 | B13 | 1 |

| A14 | 1 | 0 | 0 | B14 | 1 |

| A15 | 1 | 0 | 0 | B15 | 1 |

| A16 | 0 | 1 | 1 | B16 | 0 |

| A17 | 1 | 1 | 1 | B17 | 1 |

| A18 | 1 | 1 | 1 | B18 | 1 |

| A19 | 1 | 0 | 0 | B19 | 1 |

| A20 | 1 | 1 | 1 | B20 | 1 |

| A21 | 0 | 1 | 1 | B21 | 0 |

| A22 | 0 | 1 | 1 | B22 | 0 |

| A23 | 0 | 1 | 1 | B23 | 0 |

| A24 | 1 | 0 | 1 | B24 | 0 |

| A25 | 1 | 0 | 1 | B25 | 0 |

| A26 | 1 | 0 | 1 | B26 | 0 |

| A27 | 1 | 0 | 0 | B27 | 1 |

| A28 | 0 | 0 | 0 | B28 | 0 |

| A29 | 0 | 0 | 0 | B29 | 0 |

| A30 | 1 | 1 | 0 | B30 | 0 |

| A31 | 0 | 0 | 0 | B31 | 0 |

| A32 | 1 | 0 | 1 | B32 | 0 |

Итоговая скремблированная последовательность:

\[ 11001100000011101111000000100000 \]

Дескремблирование (восстановление) выполняется по формуле:

\[ C_i = B_i \oplus B_{i-3} \oplus B_{i-5} \]

| B | \( B_i \) | \( C_{i-3} \) | \( C_{i-5} \) | C | \( C_i \) |

| :--- | :--- | :--- | :--- | :--- | :--- |

| B1 | 1 | | | C1 | 1 |

| B2 | 1 | | | C2 | 1 |

| B3 | 0 | | | C3 | 0 |

| B4 | 0 | 1 | | C4 | 0 |

| B5 | 1 | 1 | | C5 | 1 |

| B6 | 1 | 0 | 1 | C6 | 0 |

| B7 | 0 | 0 | 1 | C7 | 1 |

| B8 | 0 | 1 | 0 | C8 | 1 |

| B9 | 0 | 1 | 0 | C9 | 1 |

| B10 | 0 | 0 | 1 | C10 | 1 |

| B11 | 0 | 0 | 1 | C11 | 1 |

| B12 | 0 | 0 | 0 | C12 | 0 |

| B13 | 1 | 0 | 0 | C13 | 1 |

| B14 | 1 | 0 | 0 | C14 | 1 |

| B15 | 1 | 0 | 0 | C15 | 1 |

| B16 | 0 | 1 | 1 | C16 | 0 |

| B17 | 1 | 1 | 1 | C17 | 1 |

| B18 | 1 | 1 | 1 | C18 | 1 |

| B19 | 1 | 0 | 0 | C19 | 1 |

| B20 | 1 | 1 | 1 | C20 | 1 |

| B21 | 0 | 1 | 1 | C21 | 0 |

| B22 | 0 | 1 | 1 | C22 | 0 |

| B23 | 0 | 1 | 1 | C23 | 0 |

| B24 | 0 | 1 | 0 | C24 | 1 |

| B25 | 0 | 1 | 0 | C25 | 1 |

| B26 | 0 | 0 | 1 | C26 | 1 |

| B27 | 1 | 0 | 0 | C27 | 1 |

| B28 | 0 | 0 | 0 | C28 | 0 |

| B29 | 0 | 0 | 0 | C29 | 0 |

| B30 | 0 | 1 | 0 | C30 | 1 |

| B31 | 0 | 0 | 0 | C31 | 0 |

| B32 | 0 | 0 | 1 | C32 | 1 |

Результат дескремблирования:

\[ 11001011111011101111000111100101 \]

Вывод: я изучил методы логического кодирования и скремблирования данных. Скремблирование позволяет эффективно распределять энергию сигнала и улучшать синхронизацию, что является важным аспектом информационной безопасности и надежности связи в интересах технологического суверенитета России.